1. 베스천 호스트란?

베스천 호스트(Bastion Host)는 외부 네트워크(인터넷)와 내부 네트워크 사이에서 인증된 사용자만 내부 서버에 접근하도록 중계 역할을 수행하는 서버입니다. 보통 SSH 또는 RDP를 통해 사용되며, 다음의 특징을 가집니다.

- 인터넷에 직접 노출됨 (Public IP 존재)

- 엄격한 방화벽 규칙으로 접근 제어

- 내부 네트워크로의 접근 권한 보유

- 로깅, 감사 추적 기능 활성화

2. 베스천 호스트가 필요한 이유

| 필요성 | 설명 |

|---|

| 보안성 강화 | 직접 접근이 차단된 내부 리소스를 안전하게 연결 |

| 감사 및 추적 | 모든 접속을 중앙 집중식으로 로깅 가능 |

| 정책 통제 | 하나의 출입문을 통해 네트워크 접근 제어 가능 |

| 권한 분리 | 개발자, 운영자 별 접근 통제를 세분화할 수 있음 |

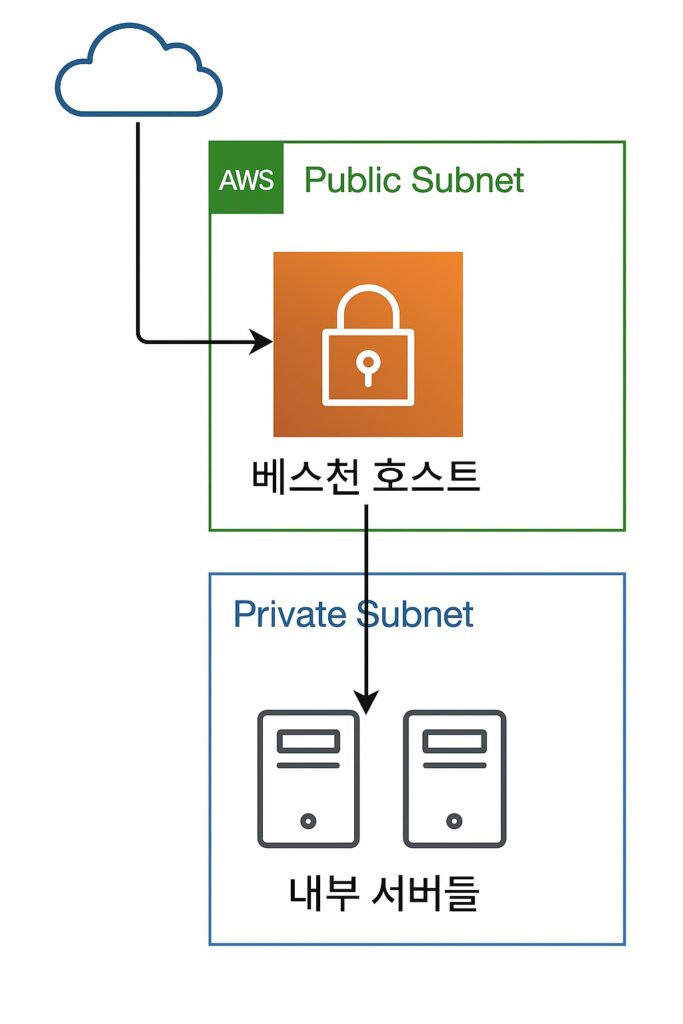

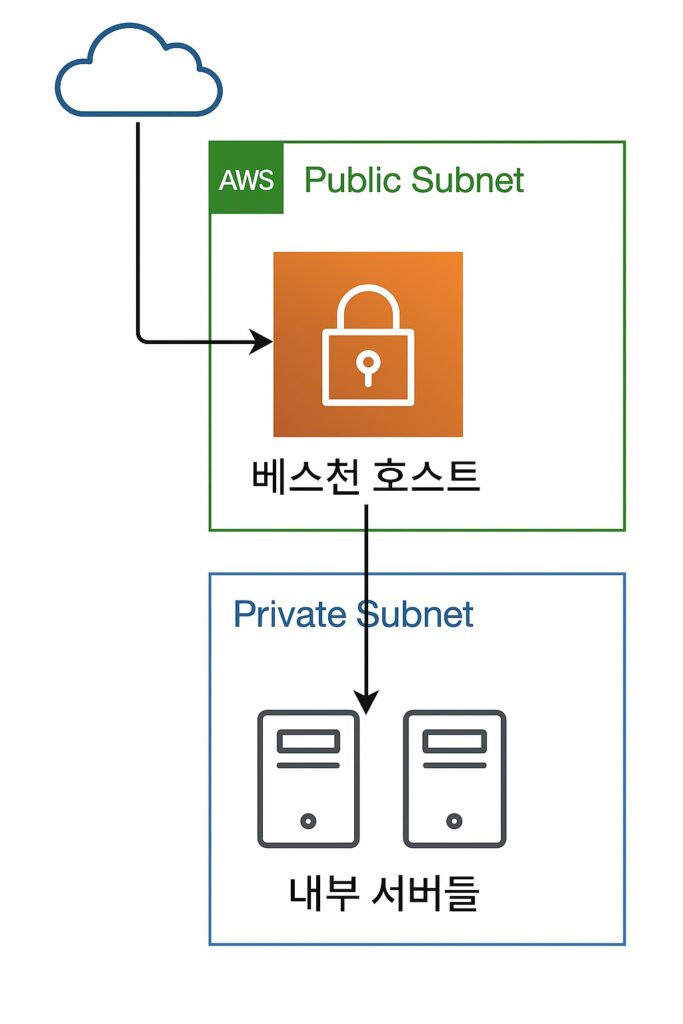

3. 베스천 호스트 구성 아키텍처 (AWS 기준 예시)

아래는 AWS 기준으로 베스천 호스트 아키텍처 예시입니다.

- 베스천 호스트는 퍼블릭 서브넷에 위치하며 인터넷 게이트웨이와 연결

- 내부 리소스(예: EC2)는 프라이빗 서브넷에 위치하며, 오직 베스천 호스트에서만 접근 허용

4. 주요 기능 및 특징

1) 접속 중계 (SSH Proxy)

- 내부 EC2에 직접 접근하는 것이 아니라,

bastion → target server 순서로 접근

ssh -J 또는 ProxyCommand를 통해 체인 연결

2) 사용자 접근 제어

IAM, Key pair, SSM Session Manager 등을 통한 사용자 인증- 각 사용자별 계정 분리 권장

3) 감사 로그

/var/log/secure, /var/log/auth.log 등에 SSH 로그 기록- CloudTrail, GuardDuty, CloudWatch와 연계 가능

4) 고가용성 및 자동화

- Auto Scaling 그룹으로 다중 베스천 구성

- 스크립트를 통한 일시적 베스천 생성 및 제거도 가능

5. 베스천 호스트 운영 시 보안 베스트 프랙티스

| 항목 | 권장 사항 |

|---|

| 접속 포트 제한 | SSH(22) 포트를 특정 IP 대역(예: 사내망, VPN)으로 제한 |

| MFA 적용 | 베스천 접속 시 다중 인증 적용 (특히 SSM 사용 시) |

| SSM 사용 | AWS Systems Manager의 Session Manager 사용 시 SSH Key 불필요 |

| 비정상 접속 알림 | CloudWatch/GuardDuty로 의심스러운 접근 탐지 |

| 접속 기록 보존 | 로그를 S3/CloudWatch Logs로 전송하여 장기 보존 |

6. 베스천 호스트 대체 기술

| 대안 기술 | 설명 |

|---|

| AWS SSM Session Manager | Agent 기반 원격접속 기능. 퍼블릭 IP 없이도 접속 가능 |

| OpenVPN / WireGuard | 내부망 전용 VPN 구성으로 직접 접속 가능 |

| Identity-Aware Proxy (IAP) | GCP에서 제공하는 인증 기반 접근 게이트웨이 |

| Zero Trust Network Access (ZTNA) | VPN 없이 사용자/디바이스 인증 기반의 접근 제어 방식 |

7. 마무리 정리

| 항목 | 요약 |

|---|

| 정의 | 외부에서 내부 네트워크 리소스에 접근하기 위한 보안 게이트웨이 서버 |

| 주요 기능 | 인증된 사용자 접근, 로깅, 접근 제어, 보안 트래픽 중계 |

| 클라우드 사용 예 | AWS VPC 퍼블릭 서브넷에 위치해 내부 EC2로 SSH 연결 허용 |

| 보안 팁 | SSM Session Manager 적극 활용, 접속 IP 제한, 로그 중앙화 |

| 대안 기술 | VPN, Zero Trust, IAP 등 최신 기술 고려 가능 |