🔹 ARP 스푸핑이란?

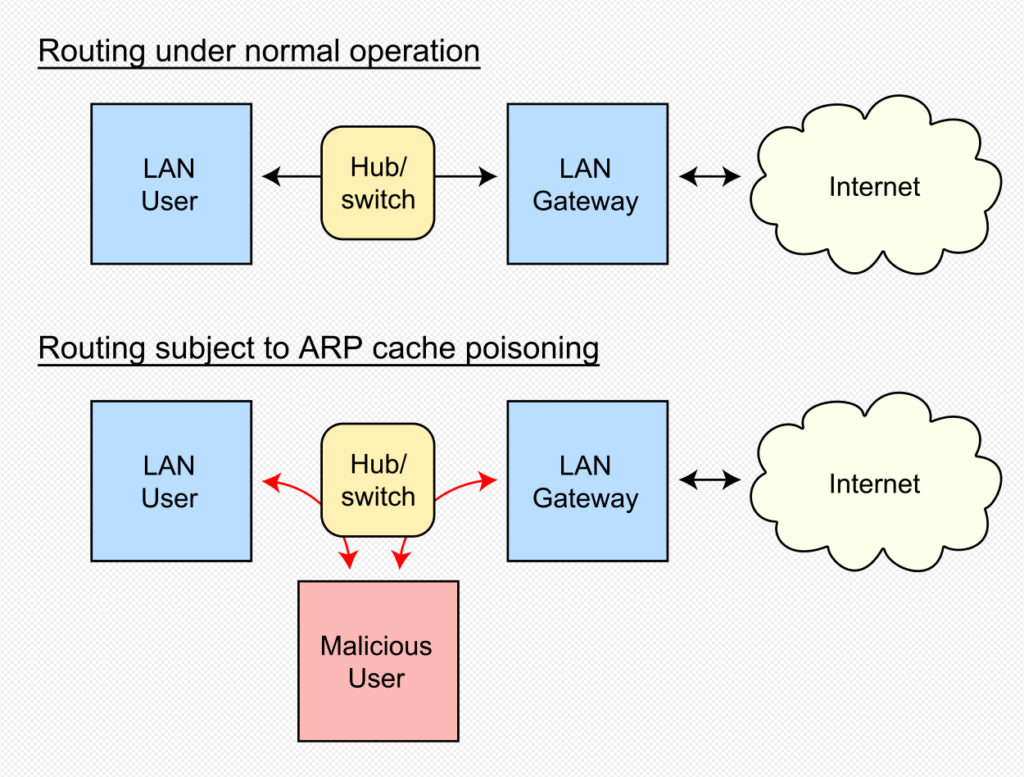

ARP 스푸핑(ARP Spoofing)은 공격자가 위조된 ARP(주소 결정 프로토콜) 응답을 보내 네트워크 내에서 트래픽을 가로채거나 변조하는 공격 기법입니다.

※ 정보보안기사 기출 ARP 스푸핑 선택문제

o IP 주소와 매핑되는 48비트 MAC 주소가 공격자의 PC MAC주소로 변조되어서 모든 종류의 통신을 공격자 PC를 통해서 이루어지게 하는 공격 기법

🔹 작동 원리

- ARP 프로토콜의 취약점 이용

- ARP(Address Resolution Protocol)는 IP 주소를 MAC 주소로 변환하는 프로토콜입니다.

- ARP는 신뢰 기반 프로토콜로 인증 절차가 없으며, 네트워크 내 모든 기기가 ARP 응답을 받아들입니다.

- 공격자의 위조된 ARP 응답

- 공격자는 네트워크 내 특정 IP 주소(예: 게이트웨이)를 자신의 MAC 주소와 매칭된 ARP 응답으로 위조하여 전송합니다.

- 피해자는 이를 신뢰하고 ARP 테이블을 업데이트합니다.

- 트래픽 가로채기 및 조작

- 피해자는 공격자를 정상적인 네트워크 장비(예: 라우터)로 착각하고 트래픽을 보냅니다.

- 공격자는 중간에서 트래픽을 가로채거나 조작할 수 있습니다.

🔹 ARP 스푸핑 공격 유형

✅ MITM(Man-in-the-Middle) 공격: 공격자가 클라이언트와 서버 사이에서 데이터를 가로채고 변조할 수 있음.

✅ 세션 하이재킹(Session Hijacking): 로그인 세션을 탈취하여 사용자의 권한을 가로챌 수 있음.

✅ DDoS 공격: 네트워크 내 특정 장치로 대량의 잘못된 ARP 패킷을 보내 네트워크를 마비시킬 수 있음.

🔹 ARP 스푸핑 탐지 및 방어

✔ 정적 ARP 테이블 설정: 중요한 장치의 ARP 테이블을 수동으로 고정하여 위조된 ARP 응답을 방지.

✔ ARP 감시 도구 사용: arpwatch, Wireshark, XArp 등으로 의심스러운 ARP 패킷을 감지.

✔ 네트워크 스위치의 보안 기능 활용:

- Dynamic ARP Inspection (DAI): 스위치에서 비정상적인 ARP 패킷 차단.

- Port Security: 특정 MAC 주소만 허용하여 스푸핑 시도를 방어.

✔ VPN 및 암호화된 프로토콜 사용: HTTPS, SSH, TLS 등의 암호화 기술로 트래픽 변조 방지.

🔹 결론

ARP 스푸핑은 네트워크 내에서 인증 절차가 없는 ARP 프로토콜의 취약점을 악용하는 대표적인 공격 방법입니다. 하지만 정적 ARP 테이블 설정, 보안 기능 활용, ARP 모니터링 도구 사용 등을 통해 충분히 예방할 수 있습니다.

💡 네트워크 보안이 중요한 환경에서는 DAI(동적 ARP 검사)와 같은 보안 기능을 활성화하는 것이 효과적인 방어책이 됩니다! 🚀