BPF(Berkeley Packet Filter) 도어는 해커가 관리자 몰래 뒷문을 새로 만든 것입니다.

해커가 명령을 내려 특정 데이터들을 뒷문을 통해서 탈취할 수 있습니다. 2025년 4월에 BPF도어 방식으로 SKT 개인정보 유출이 되어 큰 논란이 되었습니다.

1. SKT 개인정보 유출 사건 개요

2024년 말부터 2025년 초까지, 국내 대표 통신사인 SK텔레콤(SKT)이 대규모 개인정보 유출 사건에 연루되었습니다. 이 사건은 고객의 이름, 휴대폰 번호, 주소, 요금제 정보 등 민감한 정보가 외부로 유출되었다는 점에서 큰 파장을 일으켰습니다.

특히 문제가 된 것은, 유출된 정보가 다크웹을 통해 유통되었으며, 이를 활용한 스미싱(Smishing), 피싱(Phishing), 그리고 악성코드 유포로 이어질 수 있는 점입니다.

바로 이 지점에서 “BPF도어(BPFdoor)” 또는 “BPF기반 악성코드”가 관련된 보안 위협으로 주목받고 있습니다.

2. BPF도어(BPFdoor)의 개념 및 특징

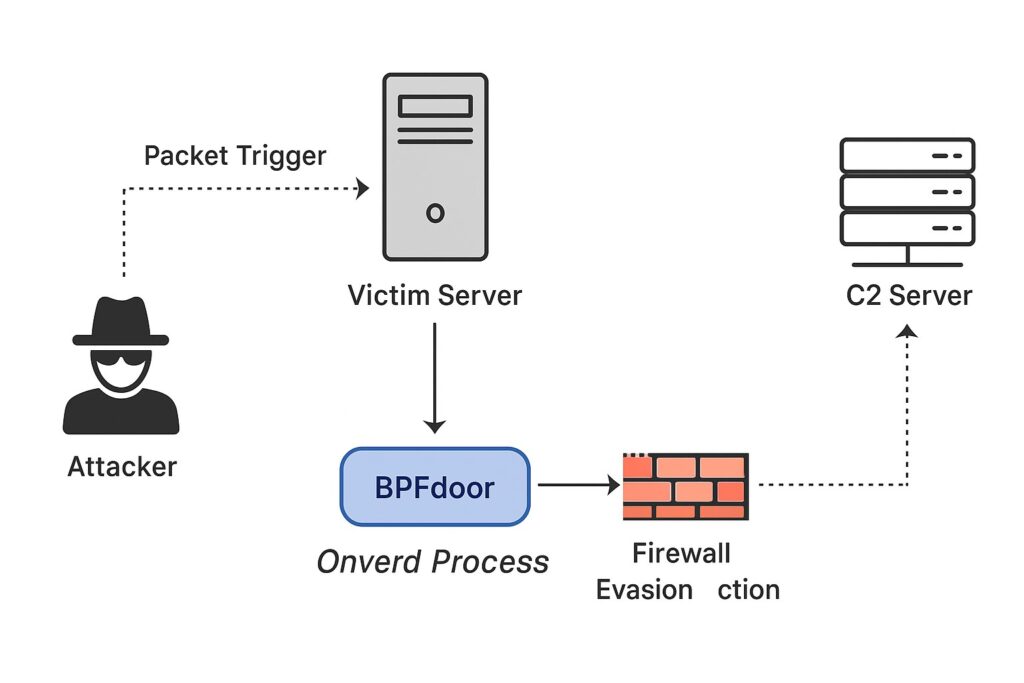

BPFdoor는 백도어 유형의 고급 APT(Advanced Persistent Threat) 악성코드로, 리눅스 및 솔라리스 시스템을 주요 타겟으로 합니다. 이름의 ‘BPF’는 Berkeley Packet Filter를 의미하며, 패킷 필터링을 우회해 시스템과 통신하는 능력이 특징입니다.

가. 주요 특징

- BPF 필터*를 활용하여 일반적인 포트 사용 없이 외부와 통신 가능

- 방화벽을 우회하여 명령제어(C2) 서버와 연결

- 프로세스 리스트나 로그에 흔적을 남기지 않는 은밀한 동작

- 공격자가 특정 트리거 패킷을 보내면 명령 수신 시작

- 시스템에 루트 권한 획득 후 장기 은닉 가능

※ BPF 필터는 네트워크 인터페이스를 통해 들어오는 모든 패킷 중에서, 사용자가 지정한 조건에 맞는 패킷만을 추출하여 성능 저하 없이 빠르게 처리할 수 있도록 해줍니다.

예를 들어, tcp port 80 같은 필터 조건을 설정하면, **HTTP 통신(TCP 80포트)**에 해당하는 패킷만 캡처할 수 있습니다.

나. 작동 방식 구성도

[공격자] --> (특정 트리거 패킷) --> [피해 서버]

↓

[BPFdoor] 은닉 프로세스 실행

↓

[방화벽 우회] ←→ [C2 서버와 통신]

3. SKT 유출 정보와 BPF도어의 연계 가능성

유출된 개인정보는 단순한 스팸 발송뿐 아니라, 사회공학적 기법을 활용한 고도화된 공격의 재료로 사용됩니다. 특히 다음과 같은 방식으로 BPF도어 같은 악성코드 유포에 악용될 수 있습니다.

가. 스피어 피싱(Spear Phishing) 기반 침투

- 유출된 정보를 활용하여 개인 맞춤형 이메일이나 문자 메시지를 전송

- 수신자가 클릭 시 악성 스크립트나 BPFdoor 설치 코드 실행

나. 업무용 서버 침투 시나리오

- 통신사 직원이나 협력 업체를 타겟으로 함

- 내부망에 침투해 리눅스 기반 서버에 BPFdoor 설치

- 방화벽 탐지 회피 후 외부 명령 수행 및 내부 정보 탈취

다. APT 그룹 연계 가능성

- 실제로 BPFdoor는 중국계 APT 조직에서 사용된 정황이 보고된 바 있음

- 이번 사건에서도 유출 데이터를 기반으로 국가 기반 공격으로 확산될 가능성이 제기됨

4. 대응 방안 및 시사점

가. 보안 측면 대응

- 서버 로그 및 패킷 필터링 모니터링 강화

- BPFdoor는 일반적인 로그에 흔적이 남지 않으므로 행위 기반 탐지 솔루션 도입 필요

- EPP/EDR, XDR 시스템을 통한 비정상 프로세스 탐지

나. 사용자 측면 대응

- 유출 대상자에 대한 보안 경고 메시지 전파

- 이상 링크 및 첨부파일 절대 클릭 금지

- 문자/이메일에 포함된 링크의 도메인을 반드시 확인

다. 제도적 측면

- 개인정보 유출 사고에 대한 투명한 공지 및 리스크 평가

- 통신사의 내부 보안 프로토콜 강화 및 외부 컨설팅 수행

5. 정리

이번 SKT 개인정보 유출 사건은 단순한 프라이버시 침해를 넘어, 고도화된 사이버 공격으로 이어질 수 있는 위험한 시작점이 될 수 있습니다. 특히 BPFdoor와 같은 은밀한 APT형 악성코드는 기존의 방어 체계를 무력화시킬 수 있는 강력한 위협입니다.

이 사건은 기업과 개인 모두에게 보안 인식 제고와 기술적 대응의 필요성을 일깨우는 계기가 되어야 합니다. 단순한 백신이나 방화벽을 넘어서, 심층방어 체계 구축과 로그분석, 위협 헌팅이 요구되는 시대입니다.